Quando a Microsoft encerra o suporte a atualizações de segurança para seus sistemas operacionais, geralmente não é aconselhável usar um PC com esse sistema, a menos que seja para um caso específico e único. Eric Parker, um criador de conteúdo sobre tecnologia, queria fazer um experimento: usar o Windows XP hoje, conectado à internet, removendo todas as proteções.

Como você pode imaginar, o PC se tornou um ímã para malware. De fato, em apenas 10 minutos, o sistema operacional foi completamente comprometido. Parker também contribuiu para isso com fins educacionais, demonstrando o quão perigoso pode ser usar um sistema operacional como o Windows XP hoje em dia.

Windows XP sem firewall e sem NAT 10 minutos depois: um ímã para malware

O especialista configurou uma máquina virtual executando o Windows XP Service Pack 3 em um servidor Proxmox, desabilitando suas configurações de firewall e NAT (Network Address Translation) e replicando as condições de conexão típicas do início dos anos 2000.

Para recriar esse cenário, o pesquisador desabilitou completamente o firewall do Windows XP e atribuiu um endereço IP público direto ao sistema, expondo a máquina sem nenhuma proteção intermediária.

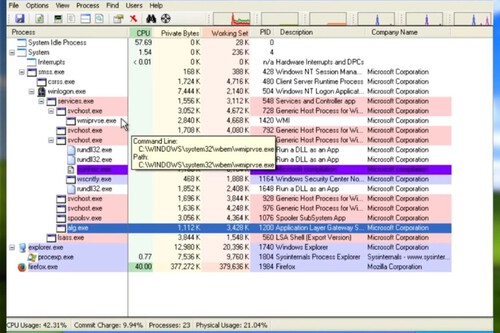

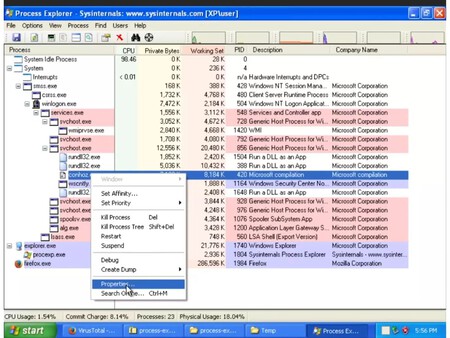

Como visto no vídeo, em apenas dez minutos, o sistema apresentou os primeiros sinais de infecção com o aparecimento do processo "conhoz.exe" no Gerenciador de Tarefas, que se revelou um Trojan disfarçado de componente legítimo do sistema operacional.

Após baixar um navegador compatível e continuar usando o sistema, vemos rapidamente como o PC começa a acumular malware de diversas fontes desconhecidas. O sistema havia sido atacado por diversos trojans e programas maliciosos executados em pastas temporárias. Também foi atacado por um servidor FTP não autorizado que permitiu acesso remoto total aos arquivos, modificação de DNS para redirecionar o tráfego para servidores controlados pelo invasor e a criação de contas de usuário adicionais para permitir que os invasores mantivessem o acesso ao sistema.

O fator-chave que permitiu a rápida penetração de todos esses componentes maliciosos foi a vulnerabilidade EternalBlue , presente no Windows XP SP3 sem patches. Essa falha de segurança, que foi posteriormente explorada pelo notório ransomware WannaCry , permite que invasores executem código remoto sem qualquer interação do usuário.

Parker explica que ferramentas como o Nmap permitem que os criminosos cibernéticos escaneiem a rede em busca de sistemas vulneráveis , identificando rapidamente computadores com Windows XP expostos e desprotegidos.

Um sistema que clamava para ser hackeado e um Windows 7 mais resistente do que parece

O próprio criador do conteúdo admite que as condições eram ideais para a contração de malware: um firewall desabilitado, uma conexão direta sem NAT e um sistema sem patches. Em circunstâncias normais, com um roteador doméstico básico e o firewall habilitado, o Windows XP estaria significativamente mais protegido.

No entanto, o risco não desapareceu completamente. O uso de navegadores desatualizados e a facilidade de escalonamento de privilégios neste sistema operacional continuam sendo problemas sérios. Como demonstrado no experimento, uma vez infectado, o malware foi capaz de desativar automaticamente ferramentas de segurança como o Malwarebytes.

Para comparar os resultados, Parker realizou o mesmo teste no Windows 7 sob condições idênticas. Surpreendentemente, após dez horas de exposição, o sistema mais recente não apresentou sinais de infecção, demonstrando as melhorias significativas de segurança implementadas em versões posteriores do Windows.

Agora que o suporte oficial às atualizações de segurança do Windows 10 está prestes a terminar, é uma boa ideia dar uma olhada no passado e ver como um sistema desatualizado pode ser facilmente comprometido. Felizmente, temos muito mais alternativas hoje se não quisermos atualizar para o Windows 11.